Démarrer ensemble avec Microsoft

Migration de tes clients vers GDAP – notre guide pas-à-pas

Introduction

En tant que partenaire Microsoft, tu as désormais la possibilité de passer de DAP à GDAP et d’obtenir ainsi un accès limité dans le temps aux charges de travail de tes clients. Avec GDAP, tu peux demander des droits d’administrateur délégué granulaires. Ils te permettent de mieux gérer le service de tes clients tout en conservant tes Partner Earned Credits (PEC).

Prérequis

Avant de pouvoir profiter des avantages de GDAP, tu dois effectuer les étapes suivantes.

- Connecte-toi d’abord à l’Espace partenaires en tant qu’agent d’administration, puis à ton compte de production partenaire.

- Crée ensuite un nouveau client.

Demander un accès GDAP

Une fois que tu auras rempli les conditions requises, tu pourras commencer à demander l’accès à la fonction GDAP.

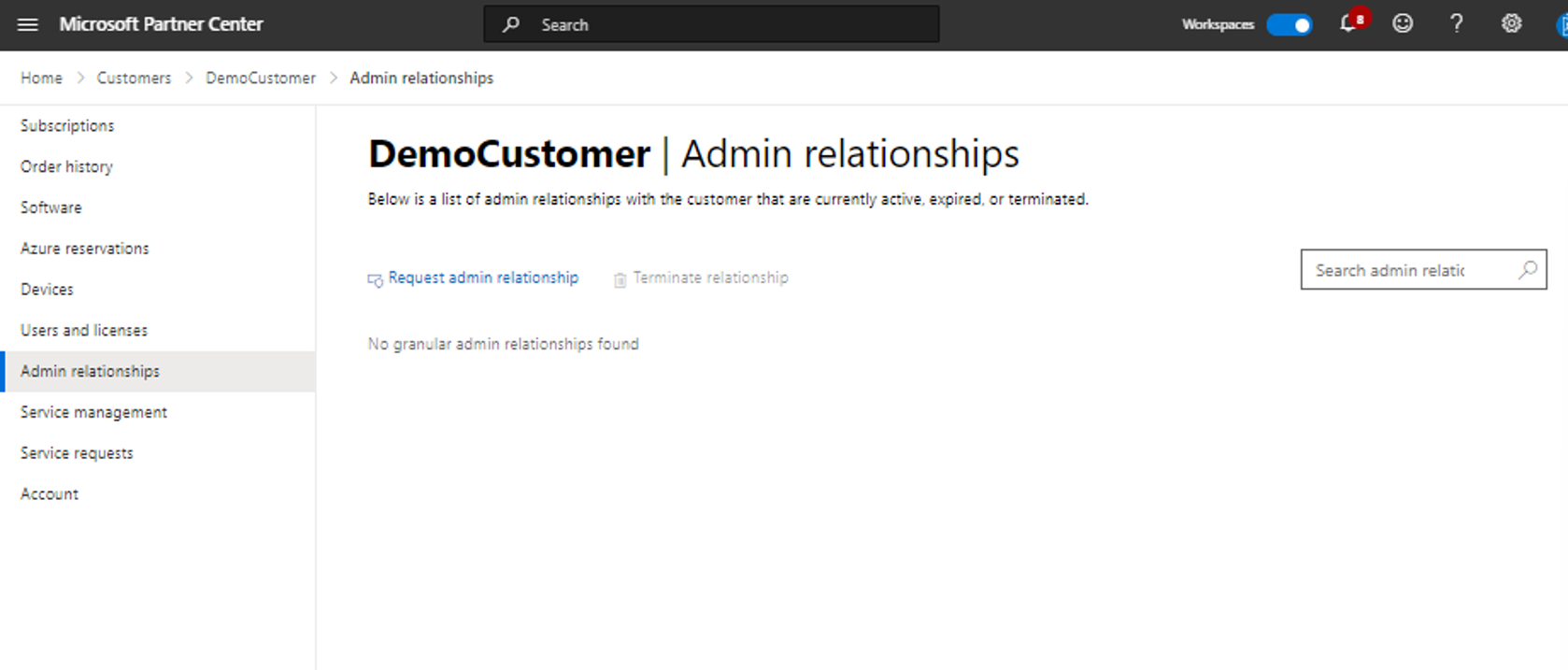

- Connecte-toi à l’Espace partenaires et sélectionne «Clients».

- Sélectionne un client, puis choisis «Administration relations» et «Demander une relation d’administrateur».

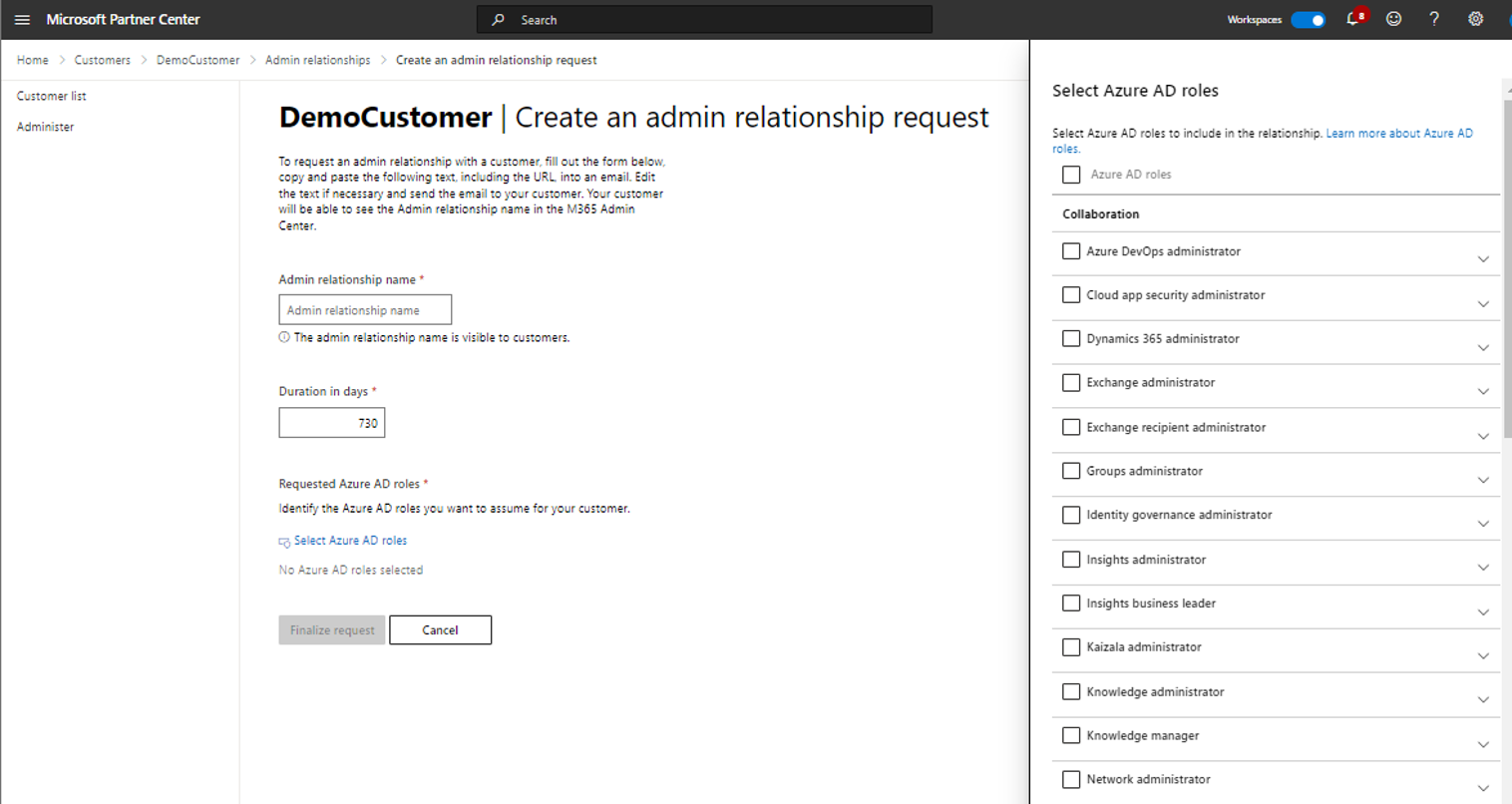

- Lorsque tu demandes une relation administrateur, saisis un nom unique pour la relation d’administrateur et indique la durée de la relation en jours. Cette durée est le délai au terme duquel la relation d’administration granulaire expire automatiquement.

Sélectionne ensuite «Rôles Azure AD» ; un panneau latéral affichant une liste de rôles Azure Active Directory (Azure AD) granulaires s’ouvre. Sélectionne puis enregistre les rôles que tu souahtes inclure dans la relation. Si nécessaire, tu peux répéter ces étapes pour ajouter ou supprimer des rôles.

Pour terminer ta demande, clique sur «Confirmer».

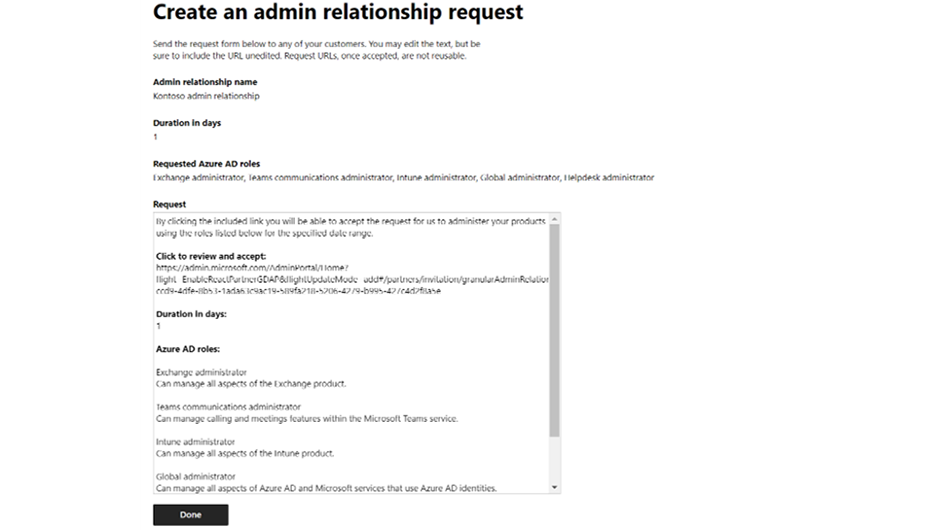

Tu recevras ensuite un message électronique avec une demande d’autorisation que tu pourras traiter et envoyer à ton client. Dès que celui-ci accepte ta demande, il apparaîtra dans la liste «Administration granulaire» de ta page «Administrer» et vous recevez tous les deux une notification par e-mail de confirmation.

En suivant ces étapes, tu peux facilement mettre en place ton contrôle administratif et offrir un meilleur service à tes clients, tout en répondant à leurs préoccupations en matière de sécurité avec GDAP de Microsoft.

Ce que tes clients doivent faire

Ta clientèle a désormais la possibilité d’approuver ta demande de privilèges d’administrateur délégué granulaires (GDAP) dans Microsoft 365 Admin Center.

Les conditions

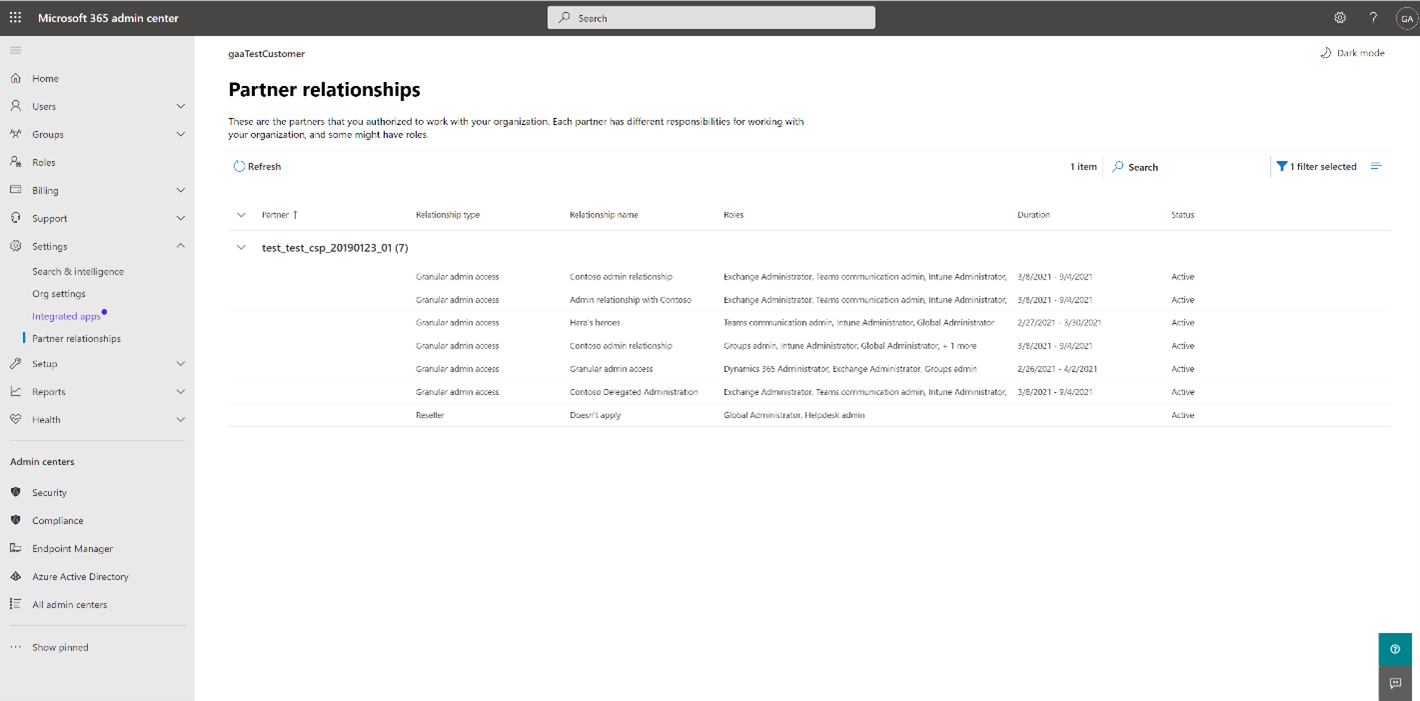

Avant que tes clients puissent approuver une demande GDAP, tu dois d’abord supprimer tous les rôles DAP (Delegated Admin Privileges) existants, également connus comme type de relation «Reseller», afin de t’assurer que GDAP n’est pas invalidé par DAP. Pour ce faire, ils faut se connecter à Microsoft 365 Admin Center en tant qu’administrateur global, sélectionner le partenaire souhaité sur la page sous «Relations de partenariat» et faire supprimer les rôles DAP existants.

Approuver la demande GDAP

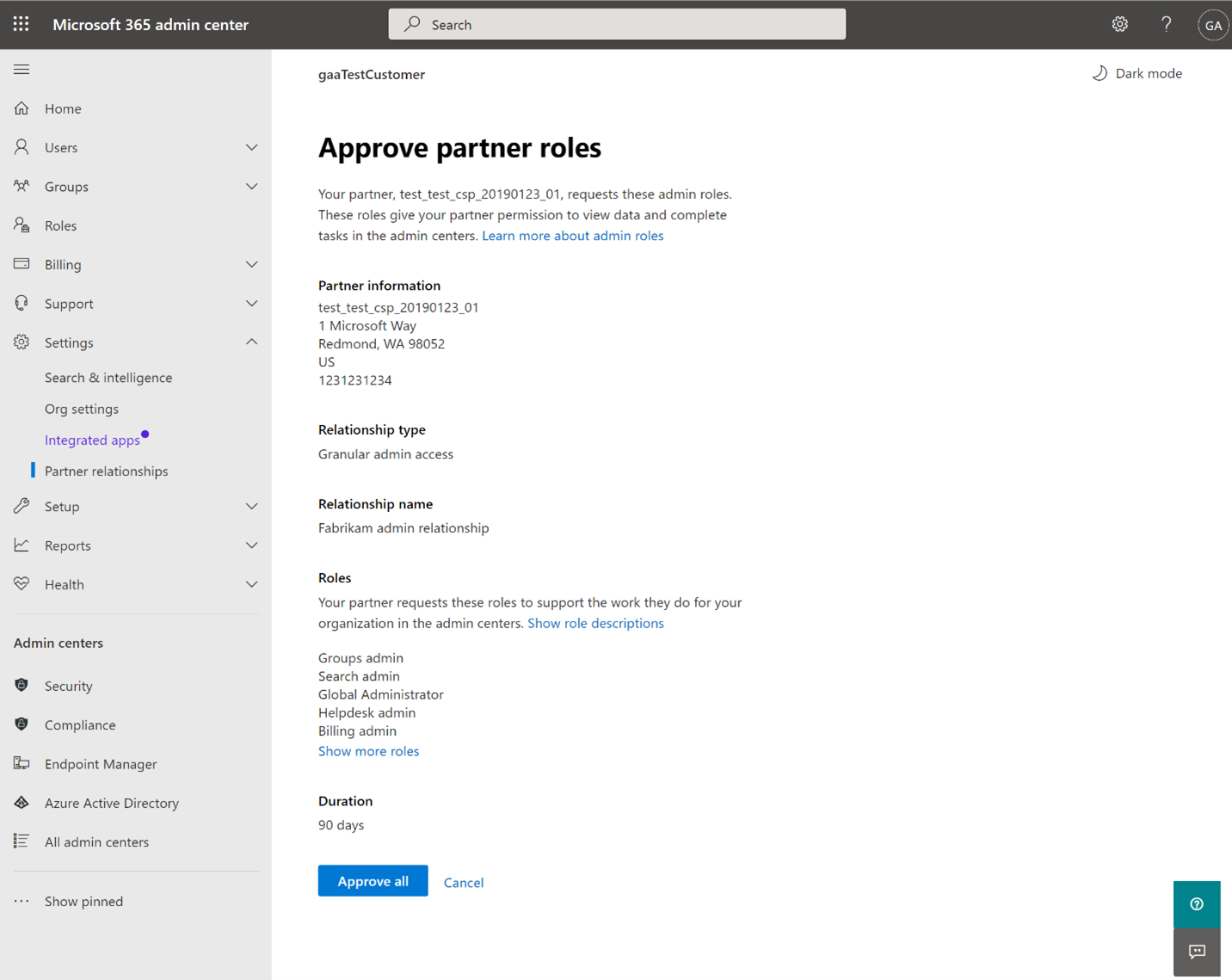

Après avoir invité tes clients à t’accorder des privilèges GDAP, ceux-ci peuvent l’approuver en suivant les étapes suivantes:

- Ouvre le lien dans le courriel d’invitation GDAP.

- Sur la page «Approuver les rôles de partenaire», sélectionne l’option «Approuver tout».

- Ton client reçoit une notification par e-mail pour confirmation, et tu reçois une confirmation.

Accorder des autorisations précises aux groupes de sécurité

Introduction

En tant que partenaire Microsoft, tu peux désormais attribuer des rôles Azure Active Directory (Azure AD) approuvés par le client à des groupes de sécurité, puis accorder à ces derniers des droits d’administration délégués granulaires (GDAP). GDAP permet un contrôle plus fin des autorisations administratives, ce qui te permet de déléguer certaines tâches à des utilisateurs individuels ou à des groupes, sans leur donner accès à des informations sensibles.

Les conditions

Avant de pouvoir accorder des autorisations aux groupes de sécurité, tu dois d’abord configurer le groupe de sécurité. Connecte-toi au portail Azure, crée le nouveau groupe de sécurité et ajoute un utilisateur au groupe.

Accorder des autorisations aux groupes de sécurité

Une fois que tu as configuré ton groupe de sécurité, tu peux accorder des autorisations en suivant ces étapes simples:

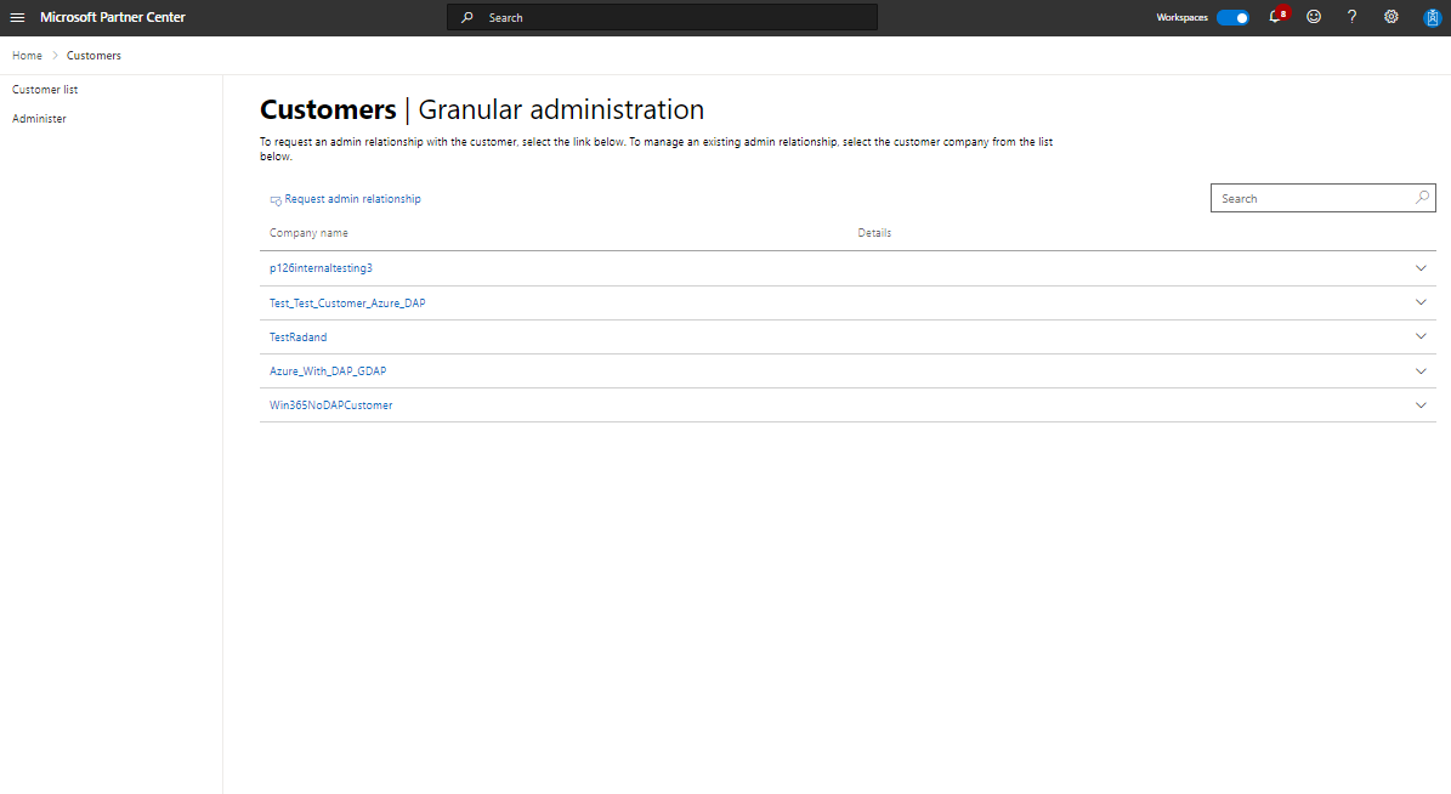

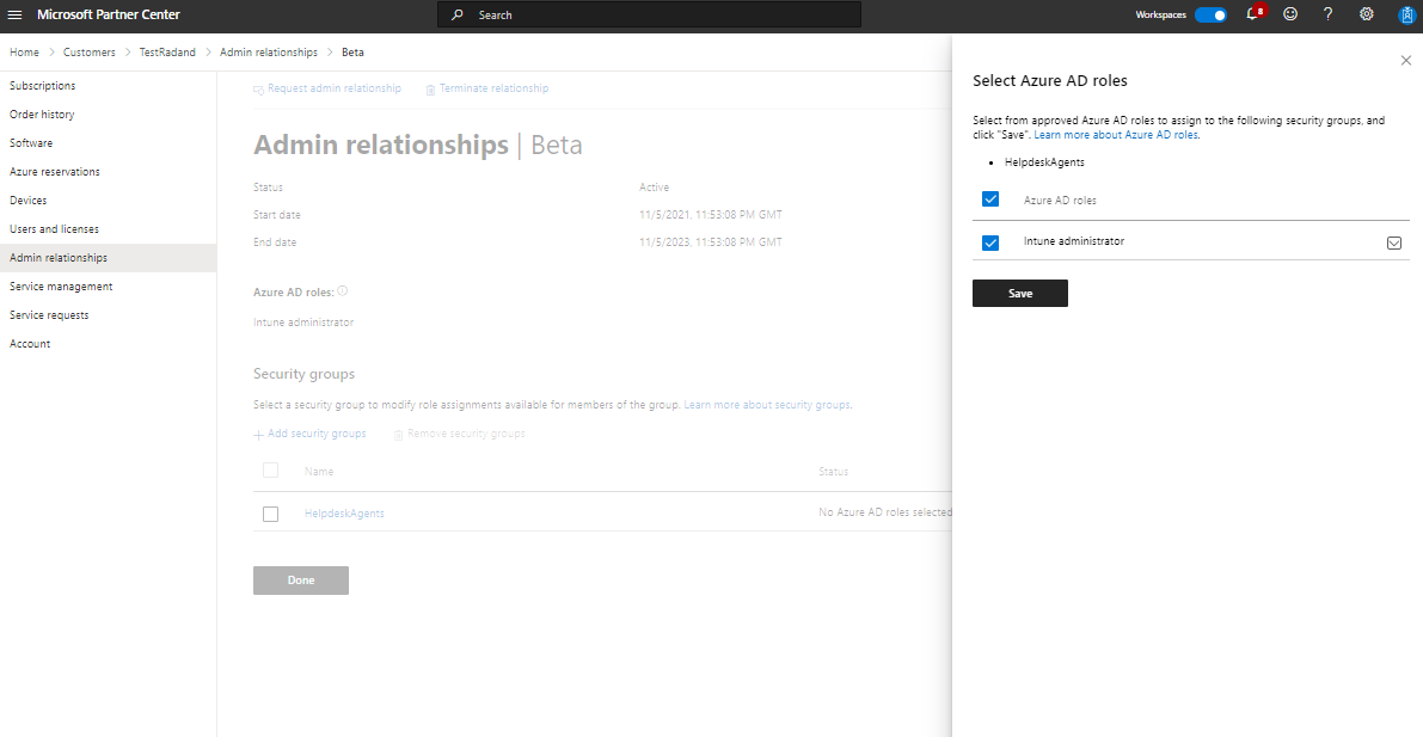

- Connecte-toi à l’Espace partenaires et sélectionne Clients.

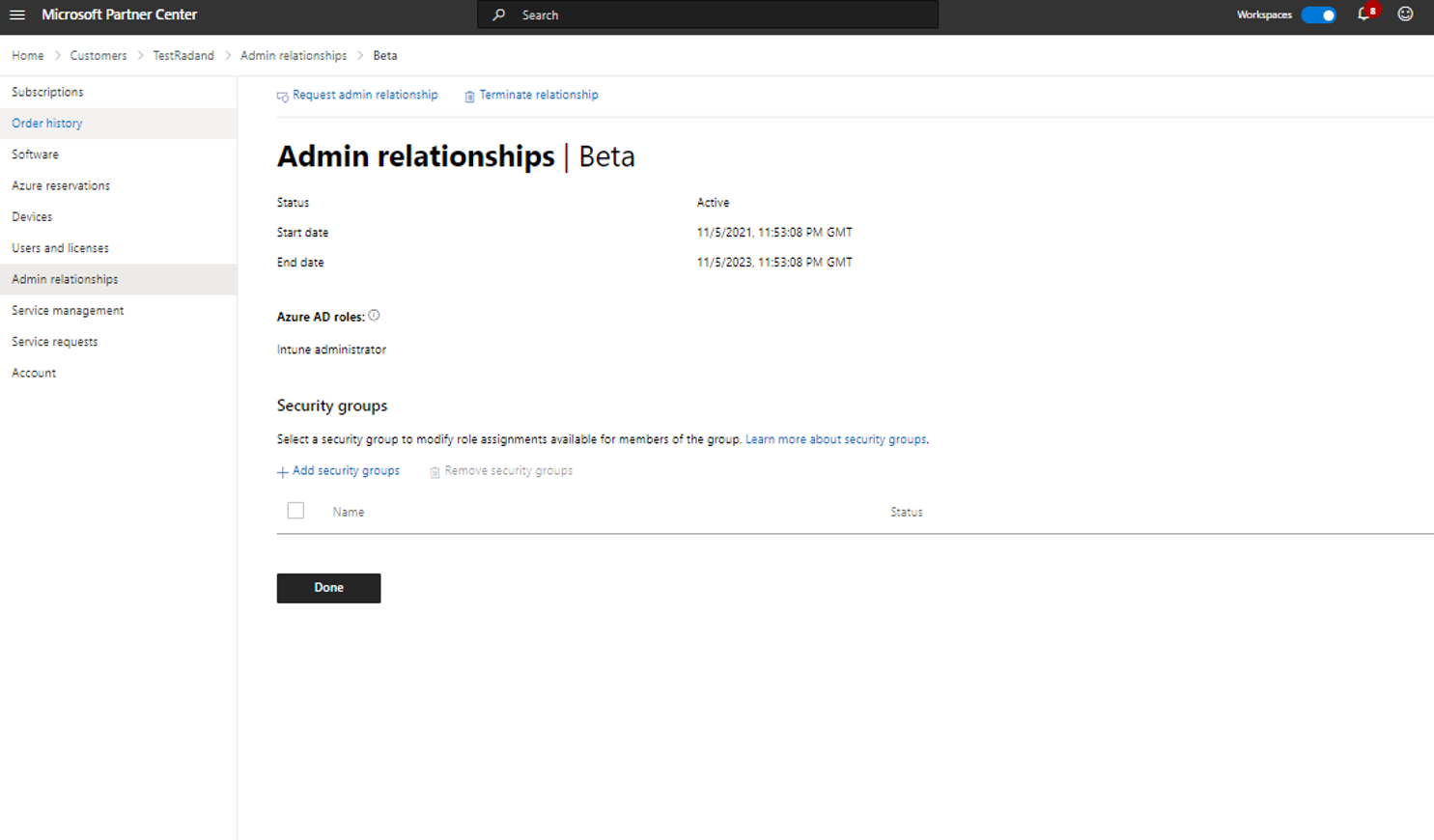

- Sélectionne le client que tu souhaites gérer, puis choisis «Administration relations» et sélectionne la relation d’administration spécifique que tu souhaites modifier.

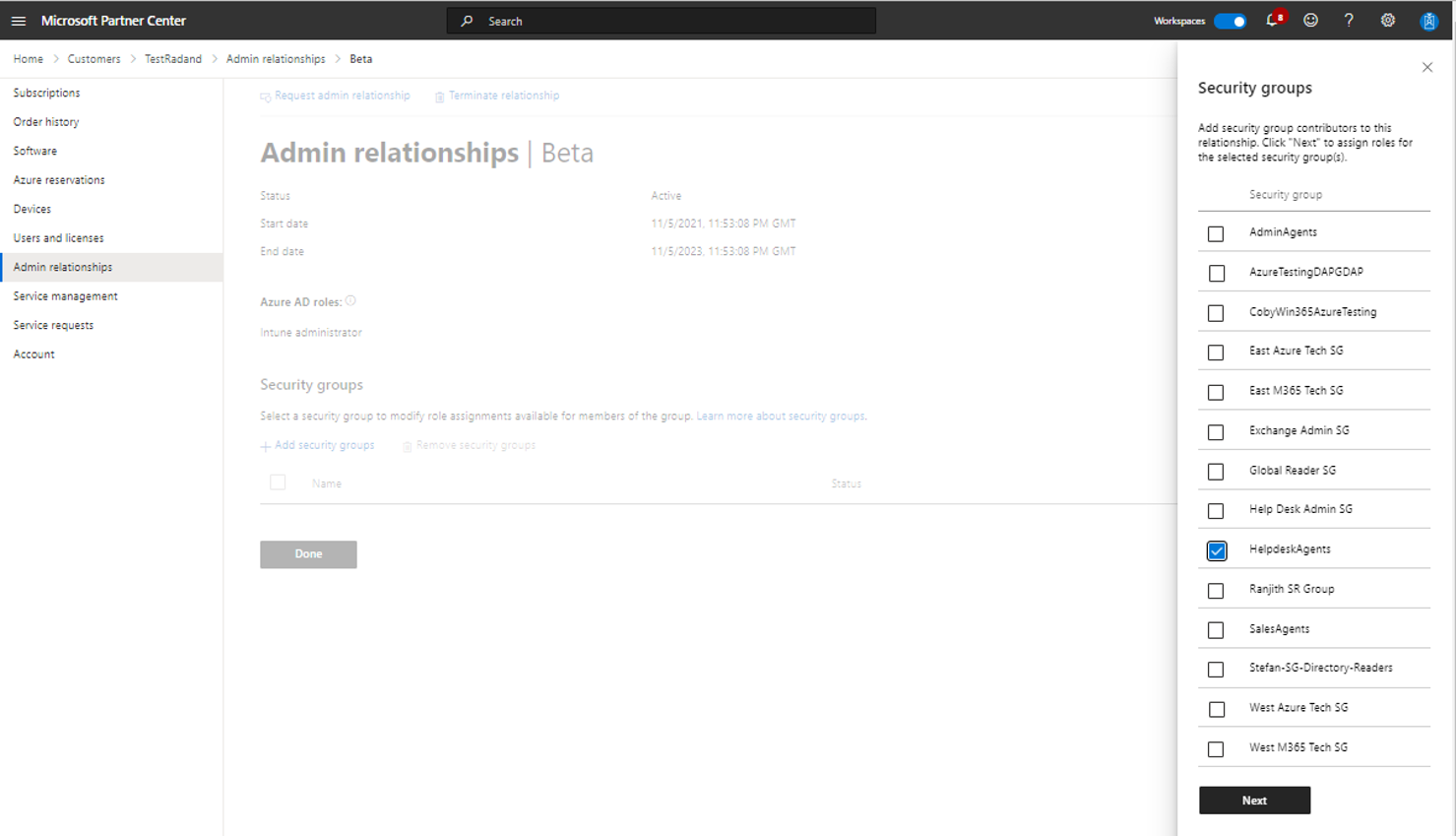

- Sous Groupes de sécurité, sélectionne Ajouter/Supprimer des groupes.

- Dans la section Groupes de sécurité, sélectionne puis enregistre les groupes de sécurité auxquels tu souhaites accorder des autorisations.

- Sélectionne le groupe de sécurité que tu viens d’ajouter et choisis les rôles Azure AD que tu souhaites attribuer au groupe de sécurité pour cette relation d’administration, puis enregistre.

- Tu peux à tout moment supprimer ou ajouter des groupes de sécurité et des rôles Azure AD supplémentaires.

Désormais, tous les utilisateurs affectés au groupe de sécurité peuvent gérer les services à partir de leur page de gestion des services.

Administrateurs délégués Dynamics 365

Les administrateurs délégués ne sont pas visibles dans la liste des utilisateurs Azure AD d’un client et ne peuvent pas non plus être gérés par les administrateurs internes du client. Lorsqu’un administrateur délégué se connecte à un environnement Dynamics 365 pour le compte d’un client, il est automatiquement créé en tant qu’utilisateur au sein de l’environnement Dynamics 365. Cela signifie que les actions effectuées par un administrateur délégué, par exemple l’enregistrement de documents, sont consignées dans Dynamics 365 et associées à son ID dans Azure AD du partenaire. L’administrateur interne voit quelles modifications sont effectuées par l’administrateur délégué et pour quel partenaire un utilisateur spécifique travaille. Il ne peut toutefois pas voir le nom de l’utilisateur ou d’autres contenus du client.

Dans l’ensemble, ces étapes permettent aux partenaires de rationaliser la manière dont les groupes de sécurité accèdent aux contrôles administratifs, d’attribuer des rôles granulaires et de suivre et rationaliser les actions des utilisateurs avec GDAP. Cette fonction permet une gestion plus souple et plus sûre des autorisations administratives au sein d’une entreprise, ce qui peut conduire à une meilleure collaboration, à un meilleur service et à une plus grande satisfaction des clients.

Mettre fin à la relation GDAP – pour le partenaire

Introduction

En tant que partenaire Microsoft, tu peux désormais mettre fin à une relation GDAP avec un client. Cette fonction permet de mettre fin à une relation GDAP qui peut ne plus être nécessaire ou lorsqu’une relation client prend fin.

Mettre fin à une relation GDAP

Pour mettre fin à la relation GDAP avec un client, tu dois suivre les étapes simples suivantes:

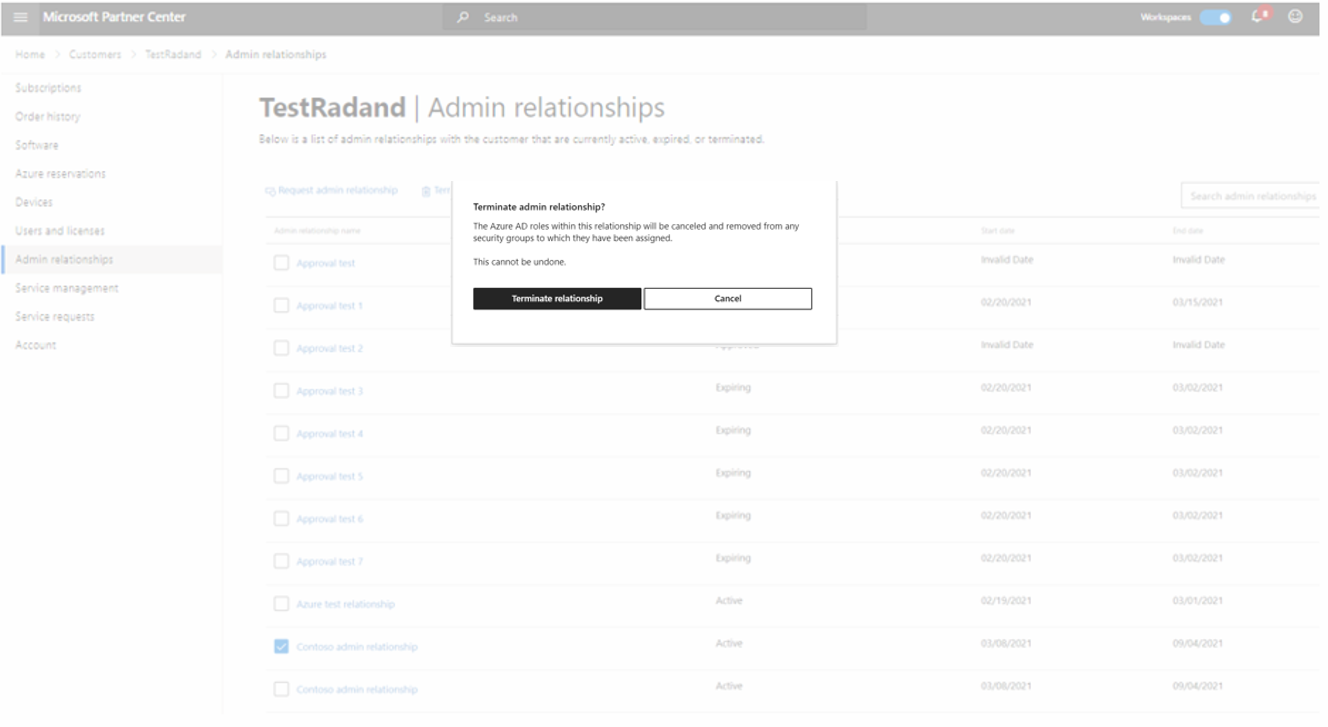

- Connecte-toi à l’Espace partenaires et sélectionne «Clients».

- Dans la liste des clients, sélectionne le client pour lequel tu souhaites mettre fin à la relation GDAP.

- Sélectionne ensuite «Administration relations», puis la relation d’administrateur spécifique à laquelle tu souhaites mettre fin.

- Il te sera demandé de confirmer ton action. Sélectionne «Terminer la relation».

Dès que tu mets fin à la relation GDAP, les utilisateurs qui étaient membres du groupe de sécurité associé à cette relation n’ont plus accès aux services d’administration. Toi et le client recevrez un e-mail de confirmation de cette résiliation.

Note bien qu’une fois la relation avec GDAP terminée, le client perd la possibilité d’accéder aux services fournis par GDAP et de les gérer. Assure-toi également que tu es sûr·e de ton action avant de procéder à cette étape, car elle pourrait causer des désagréments au client.

Globalement, en suivant ces étapes, les partenaires peuvent facilement mettre fin à la relation GDAP avec un client. Cela facilite la gestion des privilèges d’administration et garantit que le client n’aura pas accès à des services dont il n’a plus besoin. Cela permet également de s’assurer que tu es au courant des changements dans tes relations avec les clients, ce qui peut être un outil précieux pour ton entreprise.